Variante du Zeusbot/SpyEye Bot

2 messages

• Page 1 sur 1

Variante du Zeusbot/SpyEye Bot

Variante du Zeusbot / SpyEye Bot qui utilise un modèle de réseau p2p

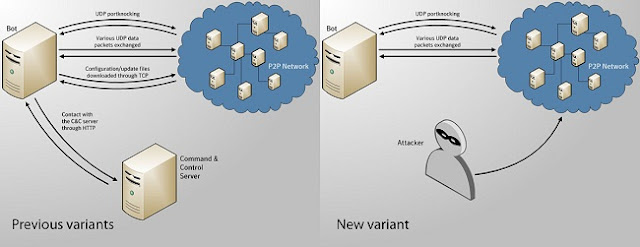

Les cybercriminels utilisent une version modifiée de Zeusbot/SpyEye, qui utilise un réseau architecturale peer-to-peer, plutôt que d'un simple bot et d'une commande de contrôle du système serveur, rendant le réseau de zombies beaucoup plus difficile à prendre à la source.

Symantec a mis en garde, Zeus est très populaire dans le monde cybercriminel, car il est capable de voler une grande variété d'informations, de documents et les informations de connexion de systèmes infectés.

Depuis de nombreuses années il était l'arme favorite de la la plupart des fraudeurs qui ciblent le code source du système bancaires en ligne.

Le cheval de Troie a été publié sur des forums Internet l'année dernière, ouvrant ainsi la voie à de nombreux tiers pour des modifications et améliorations.

Auparavant, le P2P a été utilisé pour communiquer entre les robots collecteurs pour tout les changements dans l'URL du serveur (commande de contrôle).

D'autres techniques ont également été utilisés, tels que la détermination de la programmation des URL pour être utilisé à des dates précises dans le cas où un bot perd complètement le contact.

Toutefois, une nouvelle variante récemment détecté par les antivirus Symantec .

D'autres changements constatés par Symantec, comprennent une plus grande utilisation de l'UDP au lieu de TCP pour rendre plus difficile à suivre et à vider les échanges de données, et les modifications à la compression et le cryptage utilisé.

Avant

Après

Chaque robot est un serveur Web

Comme il est expliqué ci-dessus, les messages de contrôle qui ont été précédemment traitées par le serveur C & C sont maintenant gérées par les autres pairs du réseau de zombies.

Ces messages sont échangés via le protocole HTTP, de sorte que le bot a été mis à jour afin d'inclure nginx, un open source, le serveur Web minimal. Avec cela, chaque bot est capable de traiter les requêtes HTTP, ce qui signifie qu'il peut exécuter les fonctionnalités de C & C.

L'ancienne version standard utilisés requêtes HTTP POST à C & C serveurs

La nouvelle version envoie des requêtes POST à un pair, en utilisant un port TCP aléatoire

Source

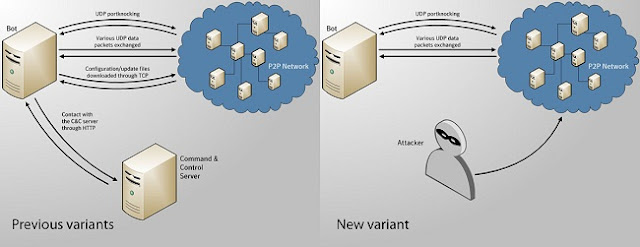

Les cybercriminels utilisent une version modifiée de Zeusbot/SpyEye, qui utilise un réseau architecturale peer-to-peer, plutôt que d'un simple bot et d'une commande de contrôle du système serveur, rendant le réseau de zombies beaucoup plus difficile à prendre à la source.

Symantec a mis en garde, Zeus est très populaire dans le monde cybercriminel, car il est capable de voler une grande variété d'informations, de documents et les informations de connexion de systèmes infectés.

Depuis de nombreuses années il était l'arme favorite de la la plupart des fraudeurs qui ciblent le code source du système bancaires en ligne.

Le cheval de Troie a été publié sur des forums Internet l'année dernière, ouvrant ainsi la voie à de nombreux tiers pour des modifications et améliorations.

Auparavant, le P2P a été utilisé pour communiquer entre les robots collecteurs pour tout les changements dans l'URL du serveur (commande de contrôle).

D'autres techniques ont également été utilisés, tels que la détermination de la programmation des URL pour être utilisé à des dates précises dans le cas où un bot perd complètement le contact.

Toutefois, une nouvelle variante récemment détecté par les antivirus Symantec .

Chaque pair dans le réseau de zombies peut agir comme un serveur C & C, alors qu'il ne représente qu'une seule unité

D'autres changements constatés par Symantec, comprennent une plus grande utilisation de l'UDP au lieu de TCP pour rendre plus difficile à suivre et à vider les échanges de données, et les modifications à la compression et le cryptage utilisé.

Avant

Après

Chaque robot est un serveur Web

Comme il est expliqué ci-dessus, les messages de contrôle qui ont été précédemment traitées par le serveur C & C sont maintenant gérées par les autres pairs du réseau de zombies.

Ces messages sont échangés via le protocole HTTP, de sorte que le bot a été mis à jour afin d'inclure nginx, un open source, le serveur Web minimal. Avec cela, chaque bot est capable de traiter les requêtes HTTP, ce qui signifie qu'il peut exécuter les fonctionnalités de C & C.

L'ancienne version standard utilisés requêtes HTTP POST à C & C serveurs

La nouvelle version envoie des requêtes POST à un pair, en utilisant un port TCP aléatoire

Source

Dernière édition par MamieSophie le Jeu 23 Fév 2012 23:22, édité 1 fois.

Raison: Corrigé!

Raison: Corrigé!

-

sniper3d

- Master Gamer

- Messages: 2480

- Inscription: Lun 3 Jan 2011 14:07

- Sexe:

- Wi-Fi: Oui

- Dongle PS3: Aucun

-

sniper3d

- Master Gamer

- Messages: 2480

- Inscription: Lun 3 Jan 2011 14:07

- Sexe:

- Wi-Fi: Oui

- Dongle PS3: Aucun

2 messages

• Page 1 sur 1

Retourner vers Logiciels/Patchs PC

Articles en relation

-

- Sujets

- Réponses

- Vus

- Dernier message

-

- Mirage Anti-Bot 2.0: la protection contre Zeus/SpyEye

par sniper3d » Jeu 23 Fév 2012 15:11 - 1 Réponses

- 1368 Vus

- Dernier message par ovaler

Jeu 23 Fév 2012 15:27

- Mirage Anti-Bot 2.0: la protection contre Zeus/SpyEye

Qui est en ligne

Utilisateurs parcourant ce forum: Aucun membre et 2 invités